- Accueil

- Numérique

Numérique

Pour avoir une idée d’ensemble des outils qui vous sont proposés allez sur le site de la DSI et du Binet Réseaux (BR). C’est plus rapide et plus fiable que le bouche-à-oreille, car ces informations évoluent en permanence.

Pour trouver le site de la DSI et du BR tapez « DSI Polytechnique » dans votre moteur de recherche habituel ou suivez ce lien

Parcourez les menus « Mes services », « Je suis élève » et « Sécurité » et au besoin n’hésitez pas à nous faire du feed-back.

Des identifiants seront attribués par l’École polytechnique, l’association polytechnique.org, et le binet réseau à chaque élève de la promotion 2024.

Vous recevrez vos identifiants de l’École polytechnique en août ; début septembre l’École communiquera à l’association polytechnique.org et aux binets réseau les informations permettant à ces derniers de créer vos comptes. Le processus sera comparable en durée pour vos camarades élèves internationaux.

Naturellement ces identifiants sont strictement personnels. Leur bonne utilisation et leur protection vous engage personnellement vis-à-vis de l’École (la charte informatique de l’École polytechnique est consultable ici) et vis-à-vis de vos pairs élèves ou anciens élèves diplômés de l’École polytechnique.

ATTENTION Webmail de Polytechnique

Lien vers le Webmail

A SAVOIR : En même temps que la DSI (Direction des systèmes d'information) de l’École a créé votre compte, elle a également créé votre webmail Polytechnique.

Attention c'est désormais cette adresse qui sera privilégiée pour toute communication institutionnelle.

Les autres adresses que vous auriez pu communiquer, sont considérées comme des adresses de back-up et sont utilisées en conséquence.

Même si c'est techniquement possible, nous vous déconseillons vivement de transférer votre boîte à lettre École polytechnique sur une boîte à lettre tierce (Gmail, QQ et autres).

A l'échelle de l'École polytechnique, ces transferts affectent la réputation du domaine polytechnique.edu à chaque utilisation des listes de diffusion promotion ou site, avec pour conséquence une dégradation de la prise en charge des mails en provenance de l'École par les services de messageries les plus courants.

La promotion X24 a été importée début août par le BR sur Sigma. Pensez à demander l’activation de votre compte en vous connectant sur https://sigma.binets.fr/app/forgotten-password avec votre identifiant académique (ce qu’il y a avant le @polytechnique.edu dans votre adresse email). Vous recevrez un mail qui vous permettra de créer votre mot de passe.

Attention il est préférable de faire cette demande avant l’incorpo, toutes les informations côté élèves passeront via cette plateforme !

La charte informatique a pour objectif de faire connaitre les principes d’accès et de bon usage des ressources informatiques de l’École polytechnique. Figurant en annexe du règlement intérieur, elle s'applique de facto.

Pour consulter la Charte : ici

Messages de sensibilisation SSI

Vous trouverez ci-dessous un ensemble de messages de sensibilisation à la sécurité numérique. Profitez de votre temps de formation humaine ou de formation linguistique pour en prendre connaissance, consolider vos connaissances en sécurité des systèmes d’information et parcourir les liens qui vous sont proposés.

Sommaire :

Le Règlement Général sur la Protection des Données (RGPD)

Les Arnaques aux noms de domaines

Introduction :

Maintenant que vous êtes élèves à l’X votre identité numérique vient brutalement de prendre de la valeur pour ceux qui voudront vous la dérober, usurper vos identifiants ou accéder à votre messagerie et à votre carnet d’adresse ; Et attention la prochaine fois que vous vous connecterez à un Wifi gratuit, tous ne sont pas ce qu’ils prétendent être.

Vous n’êtes naturellement pas des enfants MAIS votre réussite récente, la publication de votre nom au journal officiel au côté de ceux de tous les admis de la promotion X2024, font de vous une cible à forte valeur.

Visionnez cette vidéo et transposez là à votre contexte ce ne sera pas du temps perdu.

Ce film choc doit être vu par TOUS les parents

Pour vous mettre en bouche voici quelques vidéos presque humoristiques mais qui correspondent à du vécu … y compris dans votre École… y compris dans le cycle ingénieur :

- le Vol de mot de passe

- le phishing

- la valeur de vos traces sur internet, ou de vos activités sur les réseaux sociaux

La cybersécurité a aussi son MOOC grand public proposé par l’ANSSI que dirige Vincent Strubel un camarade de la promotion 2000. Prenez le temps de regarder et faites le connaitre.

Cette formation propose des contenus pédagogiques, adaptés à des publics variés, non experts, afin qu’ils deviennent à leur tour acteurs de la sécurité du numérique dans un environnement professionnel. Ces bonnes pratiques sont évidemment applicables à titre personnel. Elle vous sauveront peut-être du prochain ransomware.

- Présentation du MOOC

- Accès direct à la SecNum académie

- Décrypter la cybersécurité

Retenez que l'Ecole polytechnique ne vous demandera JAMAIS votre mot de passe par email ! Il y a également deux grands principes que vous devez appliquer : ne mettez jamais votre mot de passe de l'X si l'adresse du site ne contient pas .polytechnique.fr ou .polytechnique.edu et n'utilisez pas vos mots de passe personnels pour votre compte de l'X !

PIRATAGE DE COMPTES ETUDIANTS ET D’ACCÈS À DES PLATEFORMES PÉDAGOGIQUES

Mise en garde face aux virus dérobeurs («stealers»)

Les universités et établissements d’enseignement supérieur constatent depuis fin 2022 de nombreuses intrusions sur des accès distants. Les enquêtes ont montré que les faits sont liés à des usurpations de comptes d’étudiants, dont les identifiants ont été volés.

Lors des investigations, des logiciels malveillants dérobeurs de mots de passe («stealers») ont été retrouvés sur des ordinateurs personnels d’étudiants.

QU’EST-CE QU’UN STEALER ?

Les virus informatiques de type « stealer » sont spécialisés dans le vol d’identifiants (mots de passe d’applications, de VPN, …), de portefeuilles de cryptomonnaies, de cookies de session et autres données stockées notamment dans les navigateurs Internet. Une fois exfiltrées, ces données sont utilisées par les cybercriminels à des fins frauduleuses ou malveillantes.

EXEMPLE DE MÉTHODES D’INFECTION

À titre d’illustration, les investigations ont montré que des stealers ont été introduits intentionnellement dans des logiciels contrefaits (versions non validées par les éditeurs légitimes). La version du logiciel disposant du virus est ensuite diffusée via des liens sur différentes plates-formes grand public comme les réseaux sociaux ou les messageries instantanées. Certains liens sont parfois même proposés dans les premiers résultats des moteurs de recherche. Les utilisateurs sont invités à installer des extensions promettant d’améliorer les performances d’un jeux vidéo ou de l’ordinateur, ou parfois de bénéficier gratuitement de logiciels habituellement payant. Dans certains cas, le site web ou le programme d’installation demande la désactivation de l’antivirus avant le téléchargement et l’installation du programme infecté, ce qui permet au stealer de ne pas être détecté.

De manière générale, les cybercriminels exploitent l’intérêt des internautes à obtenir des fichiers vidéo (films, séries), des logiciels piratés (« crackés ») ou encore des programmes permettant d’améliorer les performances dans les jeux vidéo, de l’ordinateur, etc.

LE RISQUE DES MOTS DE PASSE STOCKÉS DANS LES NAVIGATEURS

Il est très simple d’enregistrer dans son navigateur Internet ses mots de passe, ses adresses de messagerie, ses coordonnées de cartes bancaires, etc.

Ils présentent cependant des risques importants face aux stealers qui cherchent à dérober ces informations.

Les contenus troll

L’idée de ce post est née du rapprochement temporel de deux événements : la création par la Kès du réseau social Sigma de la X2024 et la lecture d’un article relatant la condamnation du 3 juillet 2018 de deux personnes pour cyber harcèlement.

Si tout se passe bien le seul point commun entre ces deux informations sera cette proximité chronologique ; mais permettez-nous d’attirer votre attention sur le fait que votre expérience individuelle du FB promo dépendra essentiellement de l’usage que vous déciderez d’en faire collectivement : ce pourra être un outil d’échange et d’information ou le théâtre d’interactions qui pourront être ressenties comme du harcèlement, parce qu’être tagué par 500 camarades n’est pas amusant longtemps (parlez-en à vos antiques)…

Ne changez rien à vos habitudes, soyez bienveillants entre vous et surtout ne laissez pas les Trolls vous voler votre groupe FB.

X2024 Dans le monde du numérique, le terme "troll" désigne un élément malfaisant dont le but premier est de perturber le fonctionnement des forums de discussion en multipliant les messages sans intérêt, ou plus subtilement, en provoquant leur multiplication. Il peut s'agir d'un contenu tel qu'un message (par exemple sur un forum) ou un débat conflictuel dans son ensemble, ou encore de la personne qui en est à l'origine.

Une discussion s’enflamme lorsque les échanges se multiplient entre les participants et que le ton monte. L’origine du conflit — si conflit il y a — n’est pas forcément un troll, ou tout du moins n’est pas forcément un troll « volontaire ». On parle de troll seulement lorsqu’il y a création d'une polémique allant au-delà de la volonté d’avancer dans une discussion.

Dans son refus d'aborder le fond, de privilégier la forme et de débattre sans fin de la gestion des forums, le troll a une propension inimaginable à se placer dans l'affectif. Ses messages deviennent un jeu subtil de connivences, de divisions, de recherche d'alliés et d'ennemis. Il se croit ou se prétend copain avec certaines personnes, alors que d'autres sont prétendues infréquentables et les persécute. En fin de compte, on obtient des messages très constructifs sur le thème : « Untel a raison parce qu'il est gentil, untel a tort parce qu'il est infréquentable ».

Les contenus trolls se divisent en trois catégories distinctes

Le troll débutant

Appelé aussi "troll qui s'ignore", c'est une manière de "troller" par ignorance les règles de bonne conduite, sans véritable intention de nuire, c'est à dire poster un contenu sur n'importe quoi ou n'importe où. Exemple : « Est-ce que vous avez le numéro de téléphone du président de la République ? ». Toute personne qui répond au message d'un autre troll est à considérer comme un troll débutant.

Le troll idiot

Persuadé d'avoir une opinion valable sur tout, d'être de bonne foi, et que ses propos intéressent quelqu'un d'autre que lui, le troll idiot prend l'apparence d'un message véritable. Exemple : « Bon je n'y connais rien, et je ne sais pas de quoi vous parlez, d'ailleurs je n'ai pas lu vos messages, c'était trop long ! :-))) mais il me semble que vous avez peut-être pas tout à fait tort ni raison ;o) ». Remarque : le troll idiot peut devenir un troll "méchant", puisqu'il est sûr de son bon droit.

Le troll méchant

Son but est, consciemment, de tuer les forums (déclencher des "flame wars"). Par amusement, parce que le sujet d'un forum lui déplaît, parce que les administrateurs du forum l'ont vexé, ou pour n'importe quelle autre raison, et même sans raisons apparentes de façon gratuite. Cette catégorie de trolls cumule toutes les caractéristiques détaillées plus haut des trolls débutant et idiot. Sans faire de cet article un débat sur la psychologie de cette personne, Un rapide profil de ce troll serait caractérisé par :

- la mauvaise foi à toute épreuve,

- la faiblesse voir l'absence de concepts,

- l'auto-dérision de façade,

- les tics de langage et smileys,

- la bassesse sans fin des propos tenus

Exemples de messages "troll" :

La provocation et l'insulte. Pour plus d'efficacité, consiste à utiliser une image qui insulte un autre groupe humain. Exemple : "vous réfléchissez comme des handicapés".

Le troll du Web : il conserve cet usage immodéré du message hors thème. Exemple, un forum dédié à la musique classique : "de toute façon c'est complètement ringard vis à vis du rock".

Les réponses systématiques. Toute réponse creuse à un message creux permet d'entretenir la dynamique du groupe. De fait, on constate le plus souvent que les victimes d'un troll, en répondant à son message et en se lançant dans d'interminables débats oiseux, deviennent à leur tour des trolls. Exemple : "les robots vont tuer l'humanité". "oui, et nous aurons plus de chômage", "oui, et c'est la faute des robots tueurs", etc.

Les messages qui refusent systématiquement d'aborder le fond et privilégient la forme : « mais pourquoi tu me tutoies... », « moi je ne t'ai pas agressé alors pourquoi tu m'agresses » ; « t'as vu comment il m'a causé l'autre... tu trouves pas qu'il exagère ? » ; « purée, les fautes d'orthographe ! » ; « c'est nul de critiquer ton interlocuteur parce qu'il fait des fautes »...

Les messages qui commentent la gestion du forum au lieu de l'objet de la discussion : « on peut pas corriger ses messages ? » ; « je crois qu'on m'a sucré mon message, mais il est revenu » ; « ah ah, je vois comment vous fonctionnez sur ce forum ! ».

Les conséquences peuvent parfois être qualifiées de cyber-harcèlement.

Lors de leur jugement le 03 juillet 2018, deux hommes accusés d'avoir proféré des menaces de viol et de mort contre la journaliste Nadia Daam après une chronique de station de radio Europe1 ont été condamnés chacun à 6 mois de prison avec sursis et 2000 euros d'amende pour préjudice moral. A l'origine, des menaces de viol et de mort à l'encontre de cette journaliste avaient été publiées sur le forum "18-25 ans" du site "jeuxvideo.com", depuis deux comptes différents. L'adresse IP retrouvée par les enquêteurs a permis d'identifier les auteurs.

Quelques jours après ce jugement, une nouvelle menace de mort fut publiée sur ce même forum. Une nouvelle fois, l'auteur fut identifié, jugé puis condamné à six mois de prison avec sursis et 180 heures de travaux d'intérêts généraux. Il doit par ailleurs verser 5700€ de dommages et intérêts à Nadia Daam. Enfin, la justice lui a confisqué son ordinateur.

Pour prendre du recul sur ce jugement vous pouvez aussi écouter ce posdcast (de 3’52 à 32’)

À noter cependant que selon le code pénal, une seule menace suffit pour risquer jusqu’à trois ans d’emprisonnement et 45 000 euros d’amende.

Conduite à tenir

La bonne pratique pour lutter contre un troll méchant consiste à ignorer ses messages - « Do not feed the troll ». Dans son refus d'aborder le fond, de privilégier la forme et de débattre sans fin de la gestion des forums, le troll a une propension inimaginable à se placer dans l'affectif. Ses messages deviennent un jeu subtil de connivences, de divisions, de recherche d'alliés et d'ennemis. Il se croit ou se prétend copain avec certaines personnes, alors que d'autres sont prétendues infréquentables et les persécute. En fin de compte, on obtient des messages très constructifs sur le thème : « Untel a raison parce qu'il est gentil, untel a tort parce qu'il est infréquentable ».

Une fois parfaitement identifié, et ses thèmes de discussion épuisés, le dernier sujet du troll est de se prétendre victime d'atteintes inadmissibles à sa liberté d'expression. Sujet qui, lui-même, ne sera jamais abordé sur le fond, mais sur la forme, la gestion des forums par les méchants administrateurs qui ne l'aiment pas, le manque de politesse des intervenants, etc.

Si l'on veut maintenir des forums actifs - les messages sont publiés dès qu'ils sont envoyés-, et pour éviter l’apparition d'un troll, il est nécessaire de s'organiser un minimum. Ainsi, les administrateurs de ces forums ont pour responsabilité de bloquer aussi rapidement que possible les dérives "trollesques".

Toutefois, rien ne réjouit plus le troll que les contradictions entre administrateurs. Aussi, ne jamais sembler donner raison au troll. Par exemple, proscrire tout message qui commence par « sur ce point tu as raison mais... » ; « la question est intéressante mais... ». Pour la bonne et simple raison que le troll ne suit jamais les règles de la discussion (définitions des termes, échanges d'arguments, réponses aux questions).

Pour ceux qui veulent consulter les ressources précédentes, vous pouvez y accéder ici :

- Message de sensibilisation SSI (juillet-août)

Message proposé en septembre-octobre sur IncorpoX2017 :

Le message vous est proposé car les exemples sont toujours intéressants

Pour renouveler la sensibilisation, voici de nouveaux documents et vidéos que nous avons remarqués :

- Le social hacking illustré en 2 mn : aucun connaissance informatique dans la plupart des cas, c’est impressionnant de facilité

- Et un panorama At the heart of France's war on cyberattacks

- Une affiche produite par le ministère de l’agriculture illustrant 10 conseils d’hygiène en informatique. Si vous n’y apprenez rien vous serez sans doute surpris de constater qu’elle vous sera certainement utile pendant votre période de formation humaine

En changeant de registre, et avant de partir dans les forces ou en période de formation humaine civile, pensez à lire et faire lire à votre entourage immédiat le guide sur l’usage des réseaux sociaux édité par le ministère des Armées.

« Ce document prend en compte l’évolution du contexte sécuritaire ainsi que la place toujours plus importante des réseaux sociaux. Le guide rappelle aussi les enjeux et les règles liés à la préservation de la sécurité des opérations ainsi que l’image du ministère.

Ce guide est destiné à tous les militaires et civils de la Défense, ainsi qu’à leur entourage (famille, amis, collègues, etc.). Il permet à chacun de connaître les bonnes pratiques numériques afin de protéger sa famille, son entourage et ses collègues. »

Vous trouverez beaucoup de conseils de bon sens dans ce guide, mais ne les balayez pas parce qu’ils vous apparaitraient simplistes et n’y voyez pas non plus un contenu anxiogène. Il faut juste lire ces pages et les faire lire à vos proches. Après c’est à vous de prendre vos responsabilités.

Le RGPD, règlement général sur la protection des données

Une obligation légale

Depuis l'entrée en vigueur du RGPD le 25 mai 2018, vos sites, réseaux sociaux ou applications préférées vous demandent d'accepter leurs conditions générales d'utilisation en conformité avec ce règlement.

Qu'est-ce que RGPD ?

RGPD signifie "Règlement Général Protection Données", en anglais GDPR (General Data Protection Regulation). C'est la nouvelle réglementation européenne qui a pour but d'ouvrir de nouveaux droits aux citoyens et de responsabiliser les entreprises concernant le traitement des données personnelles.

Ce règlement permet aux organisations de changer la façon dont ils gèrent les données personnelles des individus avec qui elles interagissent soit, les employés, les clients, les partenaires, etc.

Exemple : vous pouvez télécharger le registre Facebook de vos données personnelles : https://www.facebook.com/help/212802592074644

Pourquoi le RGPD alors qu'il y avait déjà une loi sur le traitement des données personnelles ? Petit historique ...

Il y avait en effet une loi de 1978 qui traitait déjà bien les données personnelles. D'ailleurs, la France avait intégré dans cette loi un bon nombre de points clefs du RGPD mis en place aujourd'hui. Cependant la Commission européenne a constaté que la législation entrée en vigueur courant 1995 avait besoin d'une actualisation afin d'être aux normes concernant les évolutions qui pourrait y avoir. Bruxelles a donc proposé un nouveau règlement dès 2012.

Son entrée en vigueur s'est faite en deux phases. Le 14 avril 2016 il y a eu l'adoption définitive du texte par le parlement puis quelques jours après soit le 27 avril, il y a eu sa promulgation au Journal officiel. Mais son application a dû être décalée de deux ans c'est-à-dire au 25 mai 2018. Ce décalage a simplement permis aux législations nationales et aux entités qui s'occupent de la collecte et du traitement des données personnelles de s'y préparer.

Qu'est-ce qu'une donnée personnelle ?

Une donnée personnelle est une information se rapportant à une personne physique identifiée ou identifiable, directement ou indirectement (i.e par inférence). Il peut s'agir d'un nom, d'une adresse IP (statique ou dynamique), d'un numéro de téléphone ou encore d'une adresse, etc.

Quel est le rapport avec le RGPD ?

Le RGPD prévoit un certain nombre de droits :

- Le droit de savoir ce qu'une entreprise fait avec vos données personnelles qu'elle collecte

- Le droit d'accès à vos données

- Le droit de s'opposer à la récolte de vos données

- Le droit de corriger ses données

- Le droit à l'oubli et de faire supprimer vos données

- Le droit de regard en cas de décisions automatisées (exemples : autoriser le partage de vos données avec une autre société, autoriser leur publication sur Internet)

- Le droit à la portabilité de vos données (exemple : transfert de vos emails d'un hébergeur à un autre)

- Le droit d'information en cas de mise en péril ou d'atteinte à vos données (exemples : fuite de vos données, modifications frauduleuses)

Le RGPD renforce également certains droits qui existaient déjà. Citons la mise à disposition pour les internautes d'une information claire, simple et facilement accessible sur l'utilisation de vos données par ses exploitants. Citons également l'interdiction, sauf exceptions, de l'utilisation de certaines données qualifiées de "sensibles" au sens RGPD : origine ethnique, opinions politiques, convictions religieuses, données de santé, orientation sexuelle...

Les conséquences :

La portabilité des données

Elle vous permet de récupérer vos données communiquées à une plateforme et de les transmettre à une autre. Par exemple, si vous changez de boite mail.

Le droit de savoir

Vous devez être en mesure de savoir pourquoi vos données sont collectées, de connaître le traitement qui en est fait et la durée de leur conservation. Ces informations sont en général à retrouver dans les rubriques « Mentions légales » ou « Conditions générales d'utilisation » des espaces web. Idéalement, l'accès à ces pages vous est automatiquement proposé lors de votre première visite sur un site, ou lorsque ce dernier a modifié ses conditions d'utilisation.

Vous avez également le droit d'être informé en cas de piratage de vos données, sauf dans certaines situations, comme lorsque vos données étaient protégées par un système de cryptographie.

Le droit de s'opposer, de contester

Vous avez possibilité de lancer une action de groupe par le biais d'une association ou d'un organisme actif dans le domaine de la protection des données, dès lors que vous considérez que vos données ont été utilisées en contradiction avec la loi en vigueur.

Voici une vidéo qui résume les principes du RGPD et ses répercussions dans votre vie quotidienne : https://youtu.be/iMD3pWAFXEY

Quelles sont vos obligations si vous êtes responsable d'un binet ?

Le règlement général sur la protection des données garantit de façon inédite des droits et des recours pour les internautes face à la collecte et l'exploitation de leurs données personnelles. Le RGPD a donc également un impact sur l'activité des associations étudiantes, qui doivent respecter cette règlementation. Pour en savoir plus, la CNIL propose un guide pratique de sensibilisation au RGPD, accessible ici : https://www.cnil.fr/sites/default/files/atoms/files/bpi-cnil-guide-rgpd-tpe-pme.pdf

Les sanctions du RGPD

Depuis le 25 mai 2018, toute personne morale (entreprise, association, etc.) ne respectant pas le RGPD peut être sanctionnée. Le RGPD inflige alors des amendes qui peuvent aller jusqu'à vingt millions d'euros ou quatre pourcents du chiffre d'affaires de l'entreprise.

Deux semaines à peine après sa mise en place effective, la première sanction tombe, et c'est Optical Center qui écope ainsi d'une amende de 250 000 euros. La CNIL a ainsi sanctionné une "fuite de données conséquente" successive à la découverte d'une faille de sécurité datant de 2017. Des internautes pouvaient ainsi accéder à des centaines de factures d'autres clients ainsi qu'à certaines données sensibles comme leurs données de santé ou encore leurs numéros de sécurité sociale.

Ce que le RGPD ne couvre pas

De manière générale chacun d'entre nous a la liberté et la responsabilité de s'assurer de la protection de ses données personnelles, partout où nous les déposons (sur nos devices, dans un cloud, une application etc.). Il nous appartient de nous assurer qu'à tout moment, ce que nous considérons comme notre sphère privée puisse bénéficier des garanties de sécurité attendues. Le RGPD ne pourra vous couvrir d'une erreur de votre part ayant abouti à rendre public certaines de vos données personnelles. En particulier, les réseaux sociaux constituent ainsi une mine d'informations personnelles, que les utilisateurs peu scrupuleux publient de manière plus ou moins consciente.

En voici une illustration : cliquer ici

La vigilance est donc requise, puisque nous avons peu ou prou des traces numériques laissées dans toutes nos communications faites sur Internet.

10 recommandations pour sécuriser le télétravail à l’attention des professionnels.

Souvent contraint durant la crise sanitaire, le télétravail a pris un essor considérable ces derniers mois. Comment mettre en place le télétravail dans des conditions acceptables de sécurité pour son organisation ? C’est à cette question que cybermalveillance.gouv.fr répond avec ses 10 recommandations pratiques et concrètes à l’attention des entreprises, associations et collectivités.

Sécurisation du télétravail

Message proposé en septembre-octobre sur IncorpoX2017 (actualisé) :

La gestion des mots de passe : des bonnes pratiques recommandées et d'autres déconseillées ! Et si utiliser votre compte Facebook pour accéder à d’autres services numériques est une alternative intéressante, cet article d’octobre 2018 n’en mérite pas moins TOUTE VOTRE ATTENTION The Facebook hack exposes an internet-wide failure

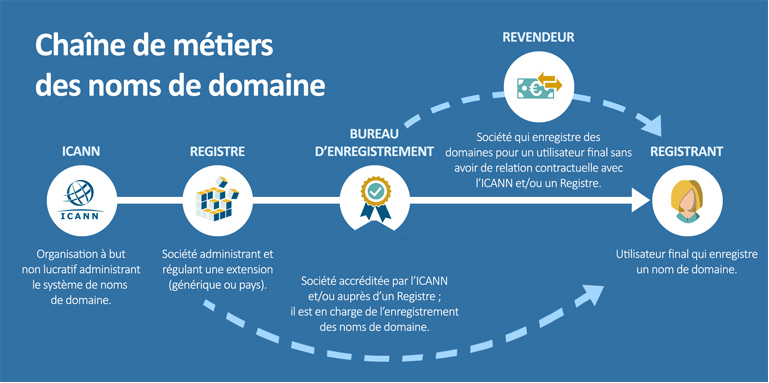

Les Arnaques aux noms de domaine

Parmi les nombreuses arnaques sur le web, le marché des nom de domaines n'échappe pas à la règle.

Les pratiques commerciales relatives au marché des noms de domaine sont assez méconnues du grand public. Ainsi, bon nombre d'utilisateurs ne sont pas assez méfiant lorsqu'une autre instance que leur bureau d'enregistrement - ou "registrar" - habituel les contactent en entament un démarchage.

L’Afnic (Association française pour le nommage Internet en coopération) définit cette menace par "slamming", aussi nommé "scam" comme une pratique illicite qui consiste à inciter les propriétaires de noms de domaine à renouveler leur abonnement chez un autre registrar - sous peine de suppression.

Cette menace prend plusieurs formes, que nous détaillons ci-dessous.

Les arnaques au renouvellement

Dans ce type d’arnaques, des entreprises frauduleuses se font passer pour un registrar et envoient des mails aux entreprises ou particuliers. Ces mails contiennent un avis d’expiration et invitent donc le destinataire à procéder au renouvellement de son nom de domaine dans les plus bref délais.

Est joint un coupon avec un avis de renouvellement. Le destinataire peut donc régler son dû directement par mail en retournant l’avis de renouvellement.

Une version papier existe également reprenant les codes des courriers officiels.

Le problème est qu’il s’agit en réalité d’un transfert. Un renouvellement de nom de domaine s’effectue au sein du même registrar que celui dans lequel vous aviez préalablement enregistré votre domaine. Un transfert est le fait de transférer votre domaine de votre actuel registrar à un nouveau. Les coûts sont, dés lors, bien plus élevés.

Dans le meilleur des cas, il s’agit d’un transfert vers ce nouveau registrar. Mais dans le pire des cas, le destinataire aura “juste” perdu de l’argent. Ainsi, il devra malgré tout s’acquitter des frais de renouvellement auprès de son registrar actuel afin maintenir son nom de domaine en vigueur.

Ces “slammer” misent tout sur une ressemblance quasi parfaite avec un mail officiel de renouvellement provenant d'un registrar. Ils détiennent bien souvent des données personnelles et exactes du destinataire qu’ils tentent d’escroquer. De nombreux facteurs qui mettent une personne non avertie en confiance.

Les propositions de ventes de noms de domaine parasites

Le but est de faire croire à une tierce personne qu’une autre s’apprête à acheter, ou détient déjà, un nom de domaine similaire au sien. Le slammer indique avoir stoppé l’enregistrement desdits noms de domaine afin de laisser l’opportunité à cette tierce personne de les enregistrer en premier moyennant une rémunération exorbitante.

Mais pensez-vous, en y réfléchissant bien, que cela soit réaliste ? Evidemment non et la meilleure chose à faire dans ce type de cas, c’est de ne pas répondre et éventuellement d’enregistrer les noms de domaine proposés auprès de votre registrar habituel (à condition que vous trouviez un intérêt dans ces noms de domaine)

A noter que de nombreuses entreprises sont sensibles à ce type de démarche puisqu’elles veulent se prémunir de toute tentative de “cybersquatting”*.

Les inscriptions aux annuaires

C'est le troisième type d'arnaque slamming. Celle-ci consiste à proposer à la victime d’inscrire son nom de domaine dans un annuaire supposé augmenter miraculeusement son SEO**, et donc de façon significative le trafic sur son site. Bien évidemment, ce “service” n’est pas gratuit et avoisine souvent les 500$, ce qui est irraisonnable.

En effet, si vous mordez à l’hameçon, vous aurez du mal à voir si cela a été fait et l’éventuel ROI (retour sur investissement); de son coté le slammer n’aura soit rien à faire (si ce n’est d’encaisser votre redevance), soit vous inscrire dans un annuaire qui existe, mais qui n’aura aucun impact sur votre SEO.

Recommandations

Afin de vous prémunir contre toute tentative de slamming, voici quelques conseils :

- Souvenez-vous que votre nom de domaine est géré par un seul et unique registrar. Vous avez donc forcément enregistré votre domaine auprès de cet unique registrar, autrement dit aucune autre instance ne peut vous demander de le renouveler.

- Vérifiez que le processus de gestion des noms de domaine, et notamment la chaîne de métiers (voir schéma ci-dessous) est bien respecté.

- En cas de doute, contactez votre fournisseur de domaines pour en savoir plus. Dans tous les cas, ne prenez pas de décisions dans l’urgence

* La démarche de cybersquatting consiste à vouloir utiliser le trafic de certaines entreprises en le détournant vers une Url ressemblant en tout point à l'url officielle de ces même entreprises.

** Le Search Engine Optimization, optimisation pour les moteurs de recherche - ou référencement naturel -, est l'ensemble de techniques visant à favoriser la compréhension de la thématique et du contenu d’une ou de l’ensemble des pages d’un site web par les moteurs de recherche. Le but est donc d’améliorer la visibilité des sites web qu’il prend en charge en leur faisant gagner des places sur les moteurs de recherche.

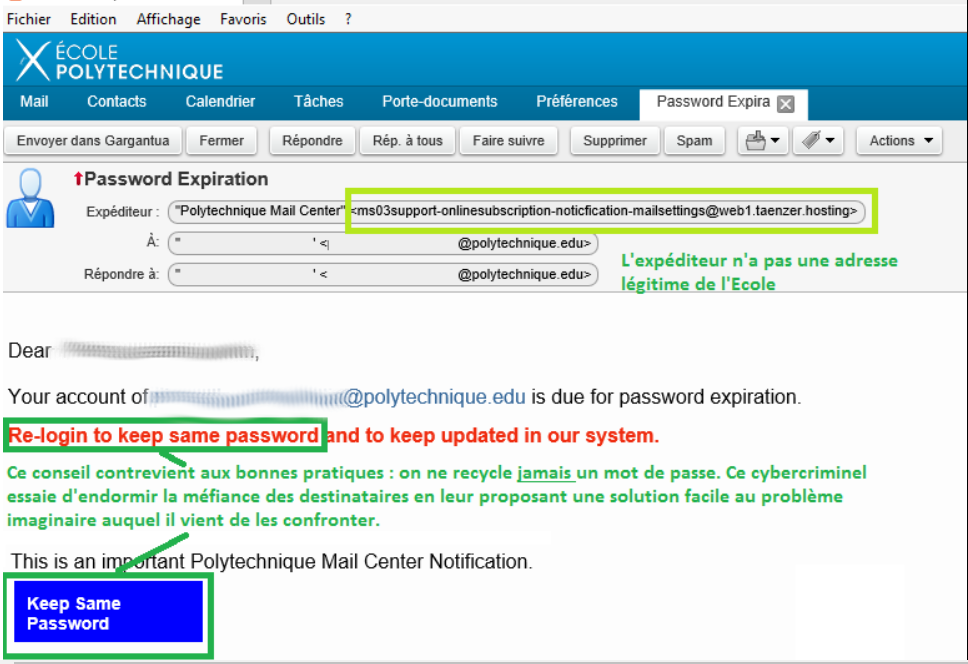

Le "phishing" ou hameçonnage

Qu’est-ce-que le hameçonnage ?

Le hameçonnage, également connu sous le terme anglophone « phishing », est une pratique malveillante permettant à un fraudeur de se procurer des informations sensibles, telles que des mots de passe, codes d’accès bancaires, des numéros de cartes bancaires, etc. Il s’en sert ensuite pour voler des données à ses victimes, polluer la messagerie d'autres utilisateurs (spam), ou accéder à certains services et applications en utilisant un même mot de passe.

Comment les fraudeurs procèdent-ils ?

Les fraudeurs procèdent tout simplement en envoyant un courriel frauduleux à une liste de personnes, qui ressemblera à un courriel venant d'un service interne à l'Ecole polytechnique, ou d'une société/institution qui semble légitime : faux e-mails de compagnies d'électricité, du Trésor Public, de la Direction des systèmes d‘information de l’X, de fournisseurs d'accès Internet, etc.

Comment trompent-ils leurs victimes ?

Les caractéristiques des e-mails envoyés par les fraudeurs sont toujours les suivantes :

- Dans de rares cas, ils vous demandent de répondre au courriel avec certaines informations sensibles (mots de passe, coordonnées bancaires, etc.) ;

- Dans la plupart des cas, ils vous demandent de cliquer sur un lien qui vous mènera vers un faux site, reproduisant par exemple l’aspect d'un site officiel. Ce faux site sera une copie du véritable site, permettant au fraudeur de vous faire croire que vous allez transmettre ces informations sur le "vrai" site.

Les fraudeurs ne manquent pas d'imagination : ils utilisent des arguments persuasifs dans leur courriel, qui peuvent notamment être :

- Un problème de sécurité : sous prétexte d’un problème de sécurité, le courriel vous demande vos identifiants, vos coordonnées bancaires, etc., sans quoi votre compte sera clôturé.

- Un problème de facturation : le courriel vous indique un virement bancaire ou un achat en ligne et vous invite à aller vérifier sur le site en cliquant sur un lien.

- Un courriel généré automatiquement à tous les contacts d’un compte qui vient d’être piraté. Il est classique que les auteurs de ces courriels aient recueilli des informations sur votre environnement (l’Ecole polytechnique, la Kès, etc.).pour personnaliser le mail que vous recevrez. Parfois il ne font même pas cet effort et malgré cela un certain nombre d’utilisateurs se font piéger. a titre indicatif, chaque mois, une moyenne de 3 personnes sont piégés.

La vigilance est de mise !

- Votre direction des systèmes d’information (DSI, ASR dans les laboratoires, etc.) ne vous demandera jamais de lui communiquer vos identifiants, ni vos coordonnées de carte bancaire.

- La même fraude peut se produire par téléphone (il s’agit alors de « vishing ») : aucun service informatique ne vous demandera jamais vos informations sensibles, tels que mots de passe, par téléphone.

- Si vous recevez un courriel qui contient des fautes d'orthographe ou grammaticales grossières, il s'agit probablement d'une escroquerie. Cela s'explique par le fait que souvent les fraudeurs ne sont pas français et maîtrisent mal la langue. Ils utilisent souvent des outils de traduction sur Internet. Cela s’explique aussi par le fait que l’imperfection de ces courriels - parfois volontaire - constitue une sorte de filtre : si le piège est grossiers, ceux qui y tombent sont soit naïfs soit vraiment pas vigilants, dans les deux cas ce sont de cibles idéales pour la suite.

- En cas de doute connectez vous directement sur le site que vous connaissez plutôt que de suivre un lien inséré dans le corps d’un courriel.

- Vous pouvez également contacter l'expéditeur prétendant vous avoir envoyé un tel courriel, afin de vérifier qu'il est bien l'auteur du courriel reçu.

- Si vous pensez avoir été piégé, contactez contactez au plus tôt par ordre :

- Le binet réseaux (root [_at] eleves.polytechnique.fr)

- Le Service Desk de la DSI (support [ at_] polytechnique.fr), ou poste 44.44

- Le RSSI de l'Ecole polytechnique (rssi [_at ]polytechnique.fr)

Certains de vos camarade se font piéger régulièrement et offrent leurs contacts (leur section, leur binet, leur promo, etc.) à tout hacker opportuniste. A bon entendeur...

Comment puis-je limiter les risques de recevoir un courriel de phishing des fraudeurs ?

Votre adresse de courriel reçoit probablement tous les jours des "spam" : des courriels non sollicités, à propos de sujets divers et variés. Les bonnes pratiques consistent à :

- Ne pas ouvrir les courriels qui proviennent d'expéditeurs que vous ne connaissez pas.

- Ne jamais répondre à un courriel si vous avez un doute quelconque sur ce dernier. Encore une fois, si quelqu'un vous demande de communiquer vos identifiants par courriel, il s'agit d'une tentative de phishing.

Comment les fraudeurs ont-ils eu mon adresse courriel ? Me connaissent-ils ?

Les fraudeurs ne vous connaissent pas. Pour eux vous êtes juste une adresse courriel parmi des milliers d'autres. Les fraudeurs collectent des milliers (voir des millions) d'adresses courriel qu'ils trouvent sur Internet par certaines méthodes :

- Certains sites mal conçus stockent votre adresse courriel en clair sur Internet. Cela peut être par exemple un forum sur lequel vous avez fait un commentaire et pour lequel vous avez donné votre adresse de courriel.

- Votre adresse de courriel est directement accessible sur Internet. Cela peut être le cas si vous avez mis votre curriculum vitae sur Internet, ou encore un réseau social par exemple.

- Certains fraudeurs sont aussi hackers. Ils réussissent à accéder à des bases de données de certains sites Internet mal sécurisés (un forum de particuliers, un site commercial, cela peut être tout et n'importe quoi, du moment qu'il y a des personnes inscrites avec des adresses de courriel). Ces bases de données peuvent contenir votre adresse email.

Une bonne solution pour éviter de recevoir trop de spam, donc de courriels de phishing consiste à utiliser plusieurs adresses courriel.

Le principe est le suivant : vous disposez d'une adresse courriel principale, que vous ne communiquez jamais sur Internet, et qui vous sert exclusivement à votre correspondance privée et/ou professionnelle.

En parallèle, vous créez une ou plusieurs adresses courriel qui vous serviront à communiquer lors de vos inscriptions sur des forums, des sites d'achats, etc.

Il existe même des adresses dites "jetables", à utiliser ponctuellement, et qui n'existent que quelques heures ou quelques jours.

Le site jetable.org propose ce service. Il en existe d'autres, accessibles via votre moteur de recherche préféré.

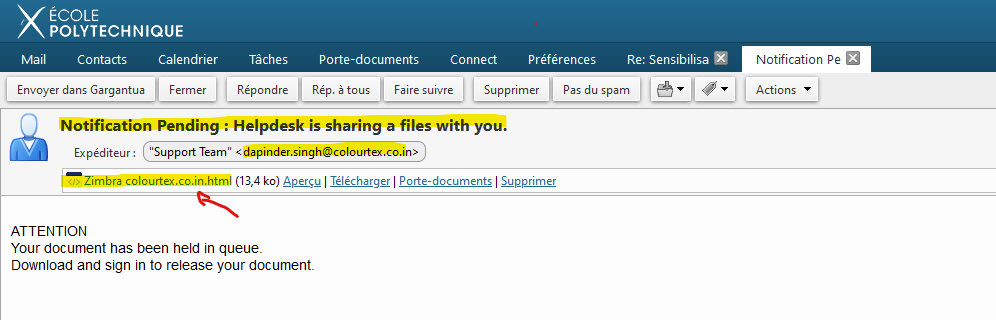

Un exemple réel de tentative d'hameçonnage déjoué :

Et voici un autre exemple de phishing qui piège malheureusement énormément de personnes, dont beaucoup d'X...

Vous ne devez absolument cliquer sur ce fichier !

Les attaques homographiques

Les emails frauduleux de type "phishing" constituent le vecteur d'attaque le plus répandu, en faisant appel à la crédulité de leurs victimes. Leurs conséquences sont multiples : vol de données, exécution de taches non sollicitées, etc.

Le scénario du phishing semble plutôt bien rodé, et avec un peu d'attention, il semble assez aisé de les identifier. Cependant, les attaquant ne manquent pas d'imagination, et ne cessent d'améliorer leur niveau d'expertise en la matière.

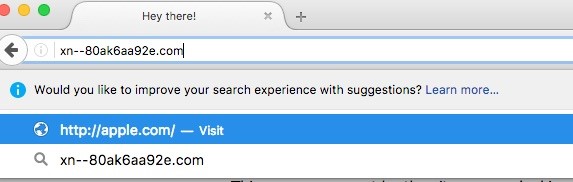

Il y a une dizaine d'années, l'ICANN a autorisé l’enregistrement de noms de domaine en s'appuyant sur un certain nombre d'alphabets différents de l'alphabet latin, sur la base des caractères unicodes. La syntaxe de codage "punycode" permet de convertir une chaîne unicode en une chaine de caractères ASCII équivoque pour un utilisateur.

Cependant, si cette décision une bonne idée répondant à l'ouverture de l'Internet au monde entier, elle a eu un impact réel en cybersécurité. En effet, certains caractères ASCII sont difficiles à discerner d’autres caractères plus courants.

Par exemple, si vous enregistrez le nom de domaine « xn--80ak6aa92e.com », celui-ci s’affichera dans votre navigateur comme ceci : « аpple.com ». Cela ne se voit pas au premier coup d’œil, mais ce que vous pensez être le « a » d’Apple (en ASCII : U+0061) est en fait le caractère cyrillique « а » (Code ASCII : U+0430).

Nous voyons déjà l'intérêt pour un attaquant d’utiliser cette technique dans un lien de type phishing, connue sous le nom d'attaque homographique, ou encore attaque "unicode". Il est alors aisé de falsifier tous les noms de domaine que l'on souhaite à l'aide de tables de caractères unicodes, telles que celle-ci : https://www.irongeek.com/homoglyph-attack-generator.php

L'ensemble des navigateurs les plus courants sont désormais capables d'indiquer une telle falsification, par affichage du nom de domaine décodé. Fait exception à cette règle le navigateur Firefox qui ne fait pas la distinction entre les noms de domaine corrects et ceux falsifiés. Pour corriger cette faille, voici la manipulation à réaliser :

Entrez dans le champ d’URL :

about:config

Puis cherchez la clé :

network.IDN_show_punycode Et mettez là à TRUE.

Ainsi, les noms de domaines exotiques s’afficheront dans Firefox au format punycode, ce qui vous évitera de tomber dans le panneau.

L'ensemble des bonnes pratiques relatives à tout lien de type phishing reste également applicable :

- vérification du certificat numérique

- vérification du contenu des emails, y compris l'entête

- bon sens quant au contenu des emails et les sollicitations demandées: saisie de mots de passe, informations personnelles demandées, etc.

Le Binet Réseau est l'association des étudiants de l'École polytechnique qui s'occupent du réseau élève ("shadow IT") : maintenance des serveurs, mise en place de nouveaux services et développement (applications réseau et sites).

Nos missions s'articulent selon trois axes :

Support élève : lorsqu'un élève de l'École rencontre un problème de nature informatique, c'est nous qu'il doit contacter en priorité. Nous les aidons notamment à configurer leur accès Internet mais répondons également à toute autre sorte de questions.

Formations : régulièrement, nous organisons des soirées pour transmettre aux promotions ce que nous avons appris des dernières technologies utilisées au BR (Linux, Django, React, Git, etc).

Maintenance et développement de services : la partie submergée de l'iceberg. Nous maintenons une dizaine de serveurs qui nous permettent de fournir différents services aux élèves. C'est notamment en étroite relation avec la DSI que nous gérons leur accès Internet depuis les caserts.

En cas de problème ou de question informatiques urgents, il faut passer par PaniX : https://panix.binets.fr

L’Association

Polytechnique.org est une association loi 1901, indépendante de la Kès et de l’AX, fondée en 2000 par des élèves et anciens élèves bénévoles.

Elle a pour objet la mise en œuvre de services informatique au profit de la communauté des élèves et des anciens élèves de l'Ecole polytechnique, pour favoriser la vie des promotions, des associations polytechniciennes (groupes X, binets, ...) et de la communauté en général.

Les services

Le service minimal associé au site est un e-mail à vie, mais depuis sa création l’association a développé plusieurs fonctionnalités :

- Des adresses mail à vie et des redirections (via www.polytechnique.org) ;

En activant ton compte Polytechnique.org, tu pourras notamment bénéficier d' adresses polytechniciennes, du type prenom.nom.promo@polytechnique.org. Toutes redirigent vers une ou plusieurs de tes adresses personnelles, selon ton choix. Contrairement aux adresses @polytechnique.edu qui sont fournies uniquement pour la durée de ta scolarité, tu conserves l'adresse @polytechnique.org à vie. - un service d'authentification centralisé qui te permet d'accéder simplement à un certain nombre de sites qui te seront utiles pendant ta scolarité ou après :

- site de l'AX (ax.polytechnique.org),

- WikiX (la mémoire des élèves de l’X),

- JTX (binet Journal Télévisé de l’X : binet-jtx.com),

- site de Wats4U (recherche de jobs ou de stages)

- - …

- site de l'AX (ax.polytechnique.org),

- des services d’hébergement pour les groupes et binets, notamment des noms de domaine et des listes de diffusion ;

- un compte Google Apps qui te permet de disposer des applications web de Google (GMail, Google Calendar, Google Docs, et bien d'autres).

Comment faire ?

Pour activer ton compte :

-> Tu dois autoriser l'Ecole à transmettre tes coordonnées à l'association Polytechnique.org (logiciel Pégase de l’Ecole), dès l’incorporation, pour nous permettre de créer ton compte Xorg.

-> Puis, fin septembre, quand nous aurons chargé le fichier transmis par la DSI, rends-toi sur le site : https://www.polytechnique.org/register, pour activer le compte

Il vaut mieux faire cette activation dès que possible, pour pouvoir disposer rapidement d’une adresse pérenne que tu pourras communiquer à tes contacts, et pour pouvoir rapidement t’inscrire à des événements très demandés proposés par l’AX, dès l’ouverture des inscriptions.

Si tu veux découvrir les autres services de l’association ou savoir comment les utiliser, tu peux aller sur la page de documentation : https://www.polytechnique.org/Xorg/Xorg.

Ces outils te seront très utiles, dès tes études pour l'accès à certains services, et plus tard pour garder contact avec la communauté polytechnicienne. Rejoins les 25 000 camarades déjà inscrits !

Et en cas de question ou de problème, tu peux t'adresser à contact@polytechnique.org. Nous ferons de notre mieux pour te répondre.

Je soutiens l'X

Je soutiens l'X